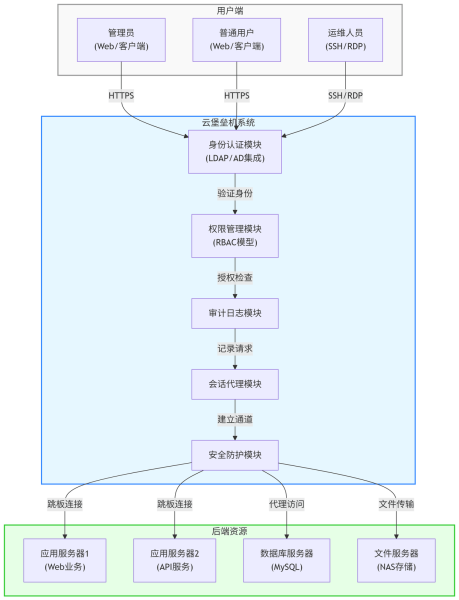

云堡垒机(Cloud Bastion Host, CBH)是在云计算环境中使用的安全工具,作为企业提供集中的账号(Account)、授权(Authorization)、认证(Authentication)和审计(Audit)管理服务的网络安全系统 。它通过建立一个安全的访问通道,允许管理员或授权用户访问云主机、数据库、应用系统等云上资源,同时记录用户操作行为,帮助企业实现合规性要求。

一、基本架构

云堡垒机作为核心安全网关,构建了一个完整的安全架构:

云堡垒机通过公网与用户终端连接,同时与后端服务器及数据库构成私有网络,形成包含访问控制、会话审计和数据加密的完整架构。这种设计使云堡垒机成为企业内网的唯一入口,有效控制和监控所有运维操作 。

二、核心功能特点

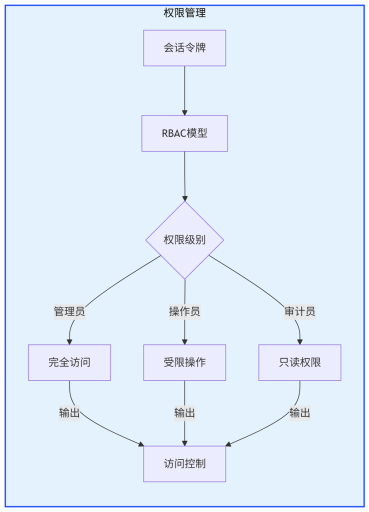

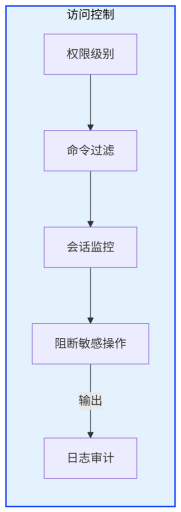

- 访问控制:对用户的访问权限进行精细化管理,确保只有经过授权的用户才能访问指定的系统和数据资源。控制范围包括访问时间、地点和方式 。

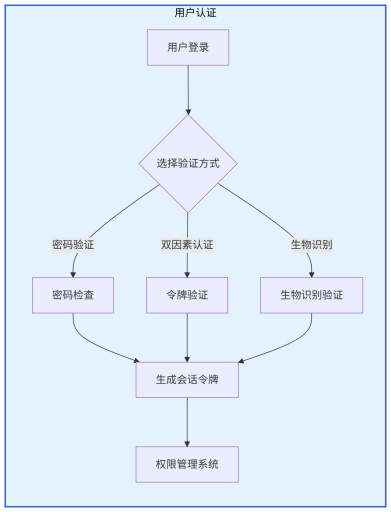

- 身份认证:集成多种认证方式,如单点登录(SSO)、双因素认证和生物识别技术,确保用户身份的真实性和访问安全性。

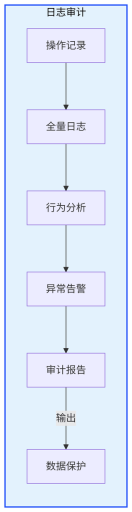

- 运维审计:详细记录所有运维操作,包括用户登录、命令执行、文件操作等,为事后追溯提供证据,同时满足企业内部审计和外部监管要求。

- 协议代理:支持SSH、RDP、Telnet等多种协议代理,保障不同类型的远程访问受到统一的安全防护,并通过协议转换解决不同系统间的兼容性问题 。

- 数据泄露防护:通过多因素认证、动态权限策略管理、细粒度访问控制和实时操作审计追踪,构建完整的数据泄露防护机制。

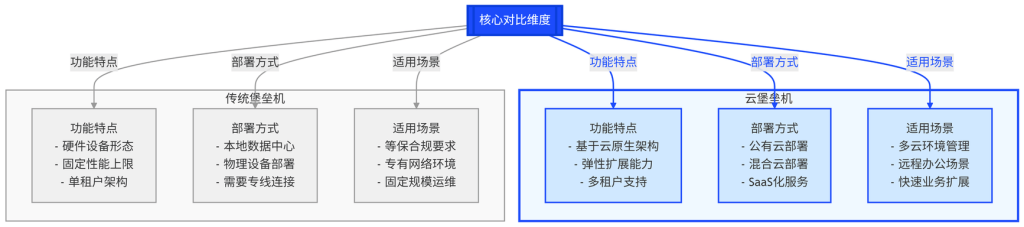

三、云堡垒机与传统堡垒机的对比

云堡垒机是传统堡垒机的功能超集,并全面拥抱云计算技术 ,提供更高的灵活性和扩展性。

3.1、基本概念对比

堡垒机(Bastion Host)是一种为企业提供集中账号管理、认证、授权和审计的安全工具。随着云计算的发展,堡垒机也从传统形态演变为云堡垒机(Cloud Bastion Host) 。

3.2、部署方式差异

传统堡垒机和云堡垒机在部署方式上存在明显区别:

- 传统堡垒机:以软件形态部署在本地服务器上,通常作为内部网络的专用服务器

- 云堡垒机:部署在云端,可灵活部署在公有云、私有云和混合云环境中

3.3、功能特点对比

| 特性 | 传统堡垒机 | 云堡垒机 |

|---|---|---|

| 架构设计 | 基于物理设备或本地软件 | 基于云原生架构设计 |

| 扩展性 | 扩展受限,需硬件升级 | 高弹性扩展,可按需调整资源 |

| 多云支持 | 有限支持 | 原生支持多云环境管理 |

| 协议支持 | 基础协议支持 | 更广泛的协议支持,包括云原生协议 |

| 安全防护 | 基础安全防护 | 集成更先进的安全技术 |

| 运维成本 | 需专人维护硬件和软件 | 降低硬件投入和维护成本 |

3.4、适用场景对比

传统堡垒机适用场景:

- 封闭网络环境

- 对本地部署有严格要求的行业

- 网络结构相对简单的企业

- 资产数量有限的小型企业

云堡垒机适用场景:

- 多云环境安全访问控制:统一管理对不同云服务的访问控制

- 敏感数据保护:加密和保护云端敏感数据,限制访问权限

- 合规性审计:满足金融、医疗等行业的合规性要求

- 混合云环境安全访问:确保只有授权人员能访问私有云资源

- 大规模资产和人员管理:适合管理众多用户和资产的企业

安全性能对比

云堡垒机在安全性能方面具有明显优势:

- 提供更先进的多因素认证机制

- 支持更细粒度的访问控制

- 提供更完善的审计和监控功能

- 集成更多安全防护技术,如防火墙、入侵检测等

随着企业上云进程加速,传统堡垒机在面对云计算和互联网的冲击下,亟需在技术架构和产品体验上进行升级换代,而云堡垒机则天然适应这种变革,为企业提供更全面、灵活的安全保障。

通过这些功能和特性,云堡垒机为企业提供了全面的安全保障,成为企业保障网络安全的重要工具,特别适用于金融、医疗、制造业、政府机构和电商等对数据安全要求较高的行业 。

“云堡垒机在部署方式、功能特点、适用场景和安全性能上具有明显优势,特别适合云计算和混合IT环境下的安全需求。” 了解更多对比详情

四、云堡垒机在数据泄露防护中的应用场景和实践案例

4.1、多租户环境下的安全挑战

在云计算多租户环境中,数据泄露风险显著增加,主要面临以下挑战:

- 数据隔离风险:虚拟化技术将物理硬件划分为多个逻辑单元供不同用户使用,一旦发生配置错误或漏洞利用,可能导致恶意用户突破边界,获取其他租户的数据信息。

- 网络流量监控难度增加:大量用户网络通信在同一基础设施内交互,使针对特定目标的流量分析变得困难,黑客可借助合法流量掩护窃取敏感资料 。

- 安全监控复杂性:多租户环境使安全监控和管理变得更加复杂,管理员需更细致地监控每个租户活动,确保租户间隔离和安全,增加了企业安全成本 。

- 共享资源争用安全隐患:CPU、内存、存储等资源被多租户共享,当某些租户消耗过多资源时,可能被用来执行DoS攻击,影响云平台稳定性 。

4.2、云堡垒机的防泄露解决方案

云堡垒机通过以下方式解决多租户环境下的数据泄露风险:

- 多因素认证:集成多种认证方式,如单点登录(SSO)、双因素认证(2FA)和生物识别技术,确保用户身份真实性,防止未授权访问。

- 动态权限策略管理:根据用户角色、访问时间、位置等因素动态调整访问权限,实现”最小权限原则”,减少数据泄露风险。

- 细粒度访问控制:对用户访问权限进行精细化管理,控制可执行命令、访问文件等,降低风险,减少潜在攻击面。

- 实时操作审计追踪:详细记录所有运维操作,包括登录、命令执行、文件操作等,支持实时监控和会话审计,为事后追溯提供证据 。

- 数据库运维安全控制:支持MySQL、PostgreSQL、Oracle等多种数据库的运维管控,将自然人与数据库操作关联,实现数据库操作的实名审计。

- 金融行业:金融机构通过云堡垒机实现单点登录、多人审核授权和运维审计,满足高风险行业对审计合规的需求,确保客户数据和交易信息安全。

- 医疗行业:医疗机构利用云堡垒机的多重身份认证和安全防护机制,保护大量敏感患者信息,确保数据安全性和隐私性。

- 互联网企业:通过资产隐藏和运维日志等措施,在远程运维中减少潜在安全风险,保障业务持续稳定运行,防止数据泄露。

- 多云环境:企业使用云堡垒机统一管理对不同云服务的访问控制,确保只有授权人员能访问相应资源,解决多云环境安全访问问题。

五、云堡垒机防数据泄露的技术实现和最佳实践

- 多因素身份认证

- 云堡垒机集成多种认证技术,确保只有授权用户能访问敏感资源:

- 单点登录(SSO)集成

- 双因素认证(2FA)

- 生物识别技术

- 动态密码验证

- 这种多层次认证机制显著提高了身份验证的安全性,防止凭证被盗用。

- 基于协议的正向代理技术

- 云堡垒机通过建立安全访问通道,实现对云主机、数据库等资源的安全访问:

- 支持SSH、RDP、Telnet等多种协议代理

- 通过协议转换解决不同系统间兼容性问题

- 实现协议层的数据加密与保护

- 细粒度访问控制实现

- 根据”最小权限原则”,云堡垒机对用户权限进行精细化管理:

- 限制可执行的命令范围

- 控制可访问的文件和目录

- 基于时间、地点的访问限制

- 敏感操作的多人审批机制

- 数据库运维实名审计

- 针对数据库资产的特殊保护:

- 支持MySQL、PostgreSQL、Oracle等多种数据库

- 运维人员登录系统后,在资产访问页面触发本地访问初始化

- 系统将运维访问策略下发到本地

- 运维人员通过本地客户端连接资产进行访问

- 全程记录从连接建立到操作详情的完整过程

- 实时监控与会话审计

- 通过全程记录用户操作,实现事后追溯:

- 实时监控:以录像方式记录和还原用户运维操作过程

- 会话审计:将用户对运维资产的操作以录播形式还原

- 操作命令记录与分析

- 异常行为检测与告警

5.2、最佳实践

- 凭据托管与自动化管理

- 将服务器账户密码或密钥交由云堡垒机集中管理

- 实现密码定期自动更换

- 消除共享账号带来的安全隐患

- 减少敏感凭据泄露风险

- 多云环境统一安全管控

- 统一管理对不同云服务供应商资源的访问控制

- 确保跨云环境的一致安全策略

- 简化多云架构下的安全管理复杂性

- 数据库安全运维实践

- 在本地安装数据库访问客户端(如Navicat、DBeaver)

- 管理员将数据库资产纳入堡垒机管理

- 配置资产访问授权策略

- 通过堡垒机建立的安全通道访问数据库

- 全程记录操作,实现自然人与数据库操作关联

- 定期安全审计与合规检查

- 定期审查访问日志和操作记录

- 分析潜在的异常行为和安全威胁

- 确保符合行业合规要求

- 基于审计结果优化安全策略

- 多租户环境安全隔离

- 实施严格的租户间数据隔离

- 加强对共享资源的监控和管理

- 针对API接口滥用问题实施保护措施

- 解决多租户环境下的数据主权和合规性挑战

通过这些技术实现和最佳实践,云堡垒机能够有效防范数据泄露风险,为企业构建全面、可靠的数据安全防线,特别适用于金融、医疗、政府等对数据安全要求较高的行业。

六、结论

6.1、云堡垒机的核心价值

云堡垒机作为企业安全合规体系的关键组件,通过构建集中化的安全访问通道,为企业提供了全方位的安全保障。其核心价值主要体现在以下几个方面:

- 访问控制与身份认证:云堡垒机实现了精细化的访问权限管理,确保只有授权用户才能访问特定资源,并通过多因素认证、单点登录等技术验证用户身份真实性。

- 运维审计与合规保障:详细记录所有运维操作,包括登录、命令执行和文件操作,为企业提供完整的审计追溯能力,满足金融、医疗等行业的合规要求。

- 数据泄露防护:通过动态权限策略管理、协议代理和细粒度访问控制,构建完整的数据泄露防护机制,有效防范内部威胁和外部攻击。

- 多云环境统一管控:随着企业采用多云战略,云堡垒机提供了跨云平台的统一安全管理能力,简化了安全架构复杂性,降低了管理成本。

6.2、面临的挑战

尽管云堡垒机提供了强大的安全保障,但在实际应用中仍面临一系列挑战:

- 多租户环境安全风险:云环境中的多租户架构增加了数据隔离难度,可能导致数据泄露风险增加。

- 网络流量监控复杂性:大量用户网络通信在同一基础设施内交互,使针对特定目标的流量分析变得困难,增加了安全监控的复杂性。

- 共享资源争用安全隐患:多租户共享CPU、内存等资源可能导致资源争用,甚至被用于执行DoS攻击,影响云平台稳定性。

- 技术架构转型需求:传统堡垒机在面对云计算的冲击下,需要在技术架构和产品体验上进行升级换代,以适应企业上云进程。

6.3、有效应对措施

针对上述挑战,企业可采取以下应对措施:

- 实施多因素认证:集成多种认证技术,如双因素认证和生物识别,提高身份验证安全性,防止凭证被盗用。

- 凭据托管与自动化管理:将服务器账户密码或密钥交由云堡垒机集中管理,实现密码定期自动更换,消除共享账号带来的安全隐患。

- 多租户环境安全隔离:实施严格的租户间数据隔离,加强对共享资源的监控和管理,针对API接口滥用问题实施保护措施。

- 定期安全审计:定期审查访问日志和操作记录,分析潜在的异常行为和安全威胁,基于审计结果优化安全策略。

通过这些措施,企业可以充分发挥云堡垒机在安全合规中的作用,有效应对云环境下的各种安全挑战,为业务发展构建坚实的安全防线。