关于传统堡垒机 vs 云原生堡垒机选型指南,旨在帮助您根据自身环境、需求和目标做出明智决策。

一、核心概念

-

堡垒机(Bastion Host):

-

一种安全设备/服务器,作为访问内部网络资源(服务器、网络设备、数据库等)的唯一强制入口点。

-

核心功能:身份认证、授权管理、访问控制、操作审计(命令记录、会话录像)、高危操作阻断。

-

目标:收敛入口、最小权限、权限分离、安全审计。

-

-

传统堡垒机:

-

通常部署在企业本地数据中心内部网络。

-

采用物理设备或虚拟机(VM)形式。

-

架构设计主要面向物理服务器、传统虚拟机(VMware/Hyper-V)、网络设备(交换机/路由器/防火墙)、数据库等传统IT资产。

-

访问协议侧重SSH、RDP、Telnet(不推荐)、VNC、FTP/SFTP等。

-

-

云原生堡垒机:

-

设计初衷是为云环境(公有云、私有云、混合云)和云原生应用提供安全的访问控制。

-

部署形式灵活:可以是云服务商提供的托管服务(如 AWS Systems Manager Session Manager, Azure Bastion, GCP IAP TCP Forwarding + OS Login/精细权限),或第三方厂商提供的云原生架构软件/SaaS(如云厂商生态合作伙伴方案)。

-

架构特点:

无网关/Agent-First: 大量依赖安装在目标资源上的轻量级代理(Agent)进行连接转发和控制,而非所有流量都经过中心网关。降低了单点故障和性能瓶颈风险。

动态基础设施适配: 对容器(Kubernetes Pods)、Serverless 函数、云数据库服务(RDS, Cloud SQL 等)、云原生中间件等有更好的发现、管理和协议支持。

弹性与可扩展性: 利用云平台弹性,按需伸缩。

API 驱动 & 自动化友好: 提供丰富的 API 和 CLI,便于与 CI/CD等自动化工具集成。

协议扩展: 除传统协议外,通常原生或更容易支持 Kubernetes (kubectl exec), Database Web Consoles (如 RDS/Aurora 网页控制台), HTTP/HTTPS 应用, 特定云服务协议。 零信任网络访问(ZTNA)集成: 天然融入永不信任,始终验证理念,强调基于身份和上下文的细粒度访问控制。

-

二、选型对比维度

2.1、与传统堡垒机区别

| 维度 | 传统堡垒机 | 云原生堡垒机 | 说明与选型考虑 |

|---|---|---|---|

| 部署环境 | 主要优势: 纯本地数据中心、隔离网络(物理或逻辑) | 主要优势: 公有云、混合云、多云、容器化/K8s环境 | 关键点: 您的核心资产在哪里?未来云化/容器化路线图如何?混合环境需同时支持两者? |

| 目标资源类型 | 主要优势: 物理服务器、传统 VM、网络设备、本地数据库 | 主要优势: 云 VM 实例、容器/Pods、Serverless 函数、云数据库服务、云原生应用 | 关键点: 您需要管理的主要资源是什么?是否涉及大量容器或云 PaaS/SaaS 服务? |

| 架构模式 | 网关模式: 所有流量经过中心堡垒机网关 | Agent模式/无网关模式: 通过 Agent 建立点对点加密隧道,中心控制平面只做策略管理和审计 | 关键点: 网关模式可能成为瓶颈/单点故障;Agent 模式需要管理 Agent,但扩展性和性能通常更好。 |

| 协议支持 | 主要优势: SSH, RDP, Telnet, VNC, SFTP/FTP 成熟稳定 | 主要优势: SSH, RDP + K8s (kubectl), HTTP/HTTPS App, 特定云协议,扩展性更好 | 关键点: 您是否需要访问 Kubernetes Pods?是否需要安全访问云服务的 Web 控制台或特定 API? |

| 可扩展性与弹性 | 有限,通常通过集群化实现,但扩展相对复杂,受限于硬件/VMs | 天然优势: 利用云弹性,按需自动伸缩(尤其 SaaS 或托管服务) | 关键点: 用户数量、并发会话数、管理资源数量是否波动大?是否需要快速弹性响应? |

| 高可用与容灾 | 需自行设计和部署(如主备、集群),成本较高 | 天然优势: 云服务商托管服务通常内置高可用和跨AZ/Region容灾,第三方方案也易于在云上实现 | 关键点: 对业务连续性的要求级别?自行维护高可用架构的成本和复杂度是否可接受? |

| 运维管理 | 主要优势: 完全自控(网络、硬件、软件) | 主要优势: SaaS/托管服务运维负担极低,软件方案通常也提供更现代的 Web UI 和 API | 关键点: IT 团队规模、运维能力、对控制权的要求?是否希望减少基础设施运维负担? |

| 安全模型 | 网络边界安全: 依赖网络隔离(防火墙策略) | 零信任/身份为中心: 更强调基于身份、设备状态、上下文的动态细粒度访问控制,弱化网络位置信任 | 关键点: 是否在向零信任架构迁移?对动态、细粒度访问控制的需求有多高? |

| 自动化与集成 | 通常提供 API,但集成能力和现代 DevOps 工具链适配性可能较弱 | 天然优势: API-First 设计,深度集成 CI/CD、云平台服务、目录服务 | 关键点: 是否要求自动化开通账号、授权、审计?是否与现有 DevOps 流程深度集成? |

| 审计能力 | 核心功能: 命令记录、会话录像(SSH/RDP)成熟 | 核心功能: 命令记录、会话录像(包括 K8s, Web 等)+ 结构化审计日志、更易搜索分析、与云日志服务集成 | 关键点: 审计合规要求?是否需要更强大的日志分析和检索能力? |

| 成本模型 | 前期投入高: 硬件/软件许可费用。后期: 运维、升级、扩容成本 | 订阅/按需付费: SaaS/托管服务按用户数、会话数或资源数订阅,软件方案可能按实例/资源付费,运维成本低 | 关键点: CAPEX vs OPEX 偏好?预算灵活性要求?长期总拥有成本(TCO)评估? |

| 合规性 | 成熟,满足等保、金融等行业强合规要求 | 快速发展中,主流云服务商和成熟第三方方案也能满足关键合规要求 | 关键点: 必须满足哪些具体合规标准(如等保2.0/3.0、PCIDSS、GDPR)?供应商是否通过相关认证? |

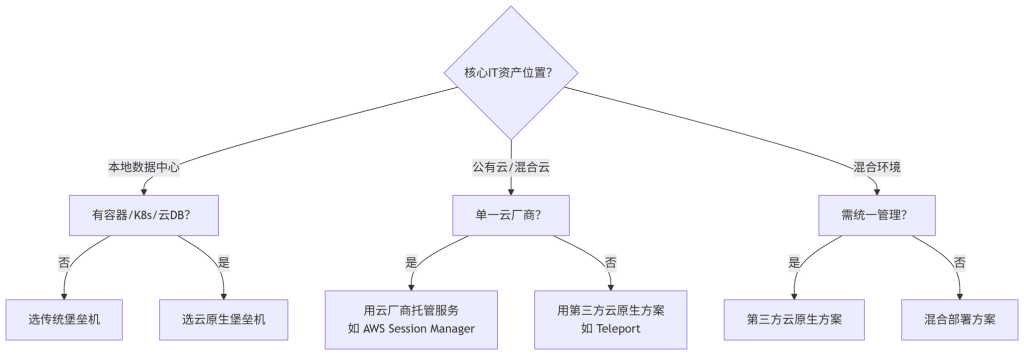

三、选型决策树

四、关键选型建议

拥抱未来,优先考虑云原生(如果适用):

如果您的环境已经是云为主或正在快速云化/容器化,云原生堡垒机是更自然、更面向未来的选择。它能更好地适应动态基础设施,提供更优的扩展性和弹性,并更贴合零信任理念。

云厂商原生托管服务是成本效益和集成度非常高的选项,尤其在单一云环境下。评估其功能是否满足您所有需求(如复杂审计、特定协议支持)。

第三方云原生方案在多云/混合云统一管理、协议扩展性(尤其是K8s)、高级功能(基于身份的精细访问、自动化集成)方面通常更强大和灵活。

坚守传统堡垒机(特定场景):

核心资产完全在物理隔离的本地数据中心,且无上云/容器化计划。

有极其严格的、特定的合规要求,且已验证现有云原生方案(包括第三方)无法完全满足。

对特定硬件或网络配置有绝对控制权需求。

混合部署策略:

对于大型混合环境且转型需要时间,可能需要在过渡期采用混合部署:传统堡垒机管理遗留本地系统,云原生堡垒机管理云资源和容器化应用。

挑战: 管理两个系统,审计日志分散。尽量选择能统一展示或聚合审计日志的方案。

核心评估要素总结:

环境现状与路线图: 资产位置(本地/云/混合/容器)、未来技术方向。

目标资源: 需要访问管理的资源类型(物理机/VM/容器/云服务/DB/网络设备)。

安全与合规要求: 零信任需求、具体合规标准(等保、PCI DSS等)、审计粒度要求。

用户体验与运维: 管理员和最终用户的使用体验、运维复杂度、自动化集成需求。

成本: 初始投入(CAPEX) vs 持续订阅/使用费(OPEX),长期 TCO。

协议需求: 是否必须支持 Kubernetes (kubectl)、数据库 Web 控制台、HTTP(S) 应用等。

扩展性与性能: 用户规模、并发会话数预期、弹性需求。

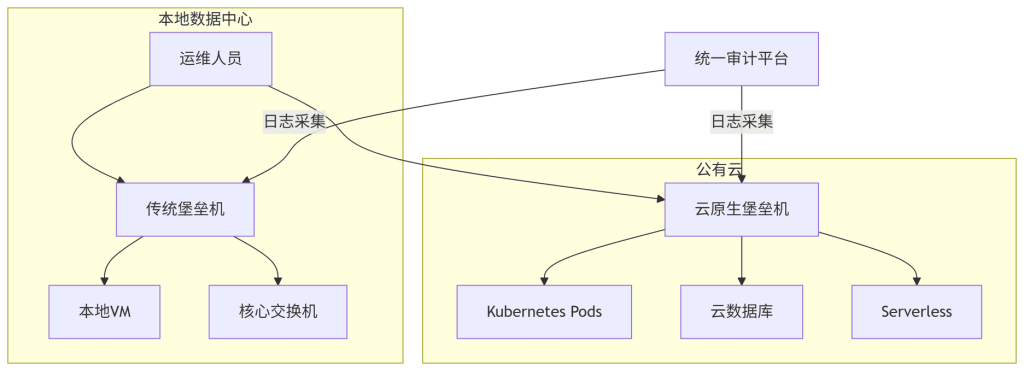

五、混合部署实战示意图

关键设计:

传统/云原生堡垒机并行运作

统一审计平台聚合操作日志

用户按资源类型选择入口

六、选型 checklist 速查表

| 需求场景 | 首选方案 | 次选方案 |

|---|---|---|

| 纯本地老旧系统维护 | 传统堡垒机 | - |

| AWS/Azure单一云 | 云厂商托管服务 | 第三方云原生方案 |

| 多云+K8s集群 | 云原生堡垒机 | 混合部署 |

| 等保/金融合规 | 支持审计双方案 | 需本地化部署选项 |

| DevOps自动化集成 | 云原生堡垒机 | 传统堡垒机API扩展 |

七、总结

堡垒机选型没有绝对的“最佳”,只有“最适合”。传统堡垒机在纯本地、重资产、强合规隔离场景下仍有价值。而云原生堡垒机代表了面向云和现代化基础设施的更灵活、可扩展、自动化友好的未来方向,尤其适合云环境、容器化部署和追求零信任架构的组织。

仔细评估您的环境、需求、资源和未来规划,利用本指南的维度和决策树,结合对具体产品(云厂商原生服务、第三方方案)的深入测试和验证,才能做出最符合您组织利益的选择。 在混合环境中,第三方云原生方案通常能提供最佳的灵活性和统一管理能力。