我们来解读一下云计算安全政策中关于堡垒机(Bastion Host) 在等保2.0和GDPR框架下的要求及其最新动态。这两个法规/标准对云环境中的访问控制和安全审计提出了严格要求,堡垒机作为关键基础设施,其合规性至关重要。

核心概念:堡垒机(Bastion Host)

堡垒机是一种部署在网络边界(通常位于内部网络和外部网络之间,或在不同的安全域之间)的专用安全设备或主机。其主要功能是:

| 集中访问控制 | 作为访问内部核心系统(如服务器、数据库、网络设备)的唯一入口点。 |

|---|---|

| 强身份认证 | 对所有试图通过堡垒机访问内部资源的用户进行严格的身份验证(如多因素认证)。 |

| 权限最小化 | 基于角色细粒度地控制用户能访问哪些目标系统以及执行哪些操作。 |

| 操作审计 | 详细记录所有通过堡垒机执行的命令、操作、文件传输等,提供不可抵赖的操作日志。 |

| 会话管理 | 支持会话监控、实时阻断、会话回放等功能。 |

| 风险阻断 | 防止外部用户或未授权用户直接访问敏感系统。 |

一、等保2.0(网络安全等级保护制度 2.0)解读与堡垒机要求

-

核心要求: 等保2.0对云计算平台(IaaS/PaaS/SaaS)和云上系统提出了特定的扩展要求。

-

与堡垒机直接相关的关键条款:

-

安全区域边界 – 访问控制(尤其对三级及以上系统):

要求在网络边界或区域之间部署访问控制设备,启用访问控制策略。

堡垒机是实现边界访问控制、防止非授权访问内部资源的核心设备。 -

安全计算环境 – 身份鉴别:

要求对登录的用户进行身份标识和鉴别,采用两种或两种以上组合的鉴别技术(多因素认证)。

堡垒机是实施集中式强身份认证(如MFA)的理想场所。 -

安全计算环境 – 访问控制:

要求启用访问控制功能,依据安全策略控制用户对资源的访问,实现权限分离和最小授权。

堡垒机是实现基于角色的细粒度权限管理(RBAC)的关键节点。 -

安全计算环境 – 安全审计:

要求审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

审计记录应包含事件的日期、时间、类型、主体标识、客体标识和结果等。

要求对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖。

堡垒机是集中收集、记录所有运维操作(命令、文件传输、数据库操作等)的核心审计平台。其日志是满足等保审计要求的最重要证据之一。 -

云计算安全扩展要求 – 基础设施位置:

要求云计算平台管理面、业务面分离,管理流量与业务流量分离。

堡垒机通常部署在专门的管理区域/VPC,与管理面接口对接,实现管理流量的集中控制和审计。 -

云计算安全扩展要求 – 访问控制:

特别强调对云服务商和租户管理权限的分离和控制。

要求对远程管理运维操作进行严格控制和审计。

堡垒机是实现租户自身管理员(非云商)安全运维其云上资源的必备工具,也是租户审计自身管理员操作的主要手段。

-

-

最新动态与重点:

-

责任共担模型明确化: 等保2.0云计算扩展要求进一步明确了云服务商和租户的安全责任边界。租户必须对其在云上部署的系统、应用、数据的安全负责,包括运维安全。堡垒机的部署和有效使用是租户履行自身安全责任的关键体现。

-

审计要求趋严: 监管机构对审计日志的完整性、真实性和留存期限要求越来越严格。堡垒机的日志管理能力(加密存储、防篡改、长期留存)需要持续加强。

-

实战化攻防演练推动: 在常态化开展的护网行动、攻防演练中,暴露面收敛和运维入口安全是防守重点。堡垒机作为收敛SSH/RDP等运维端口暴露、防止“跳板机”被利用的核心手段,其自身安全性(加固、漏洞管理)和配置合规性受到极高关注。

-

自动化与集中化管理: 大型云环境需要更智能的堡垒机,支持自动化账号同步(如与4A/IAM集成)、策略编排、风险操作自动阻断、审计日志自动分析等。

-

等保2.0合规要点(堡垒机视角):

-

-

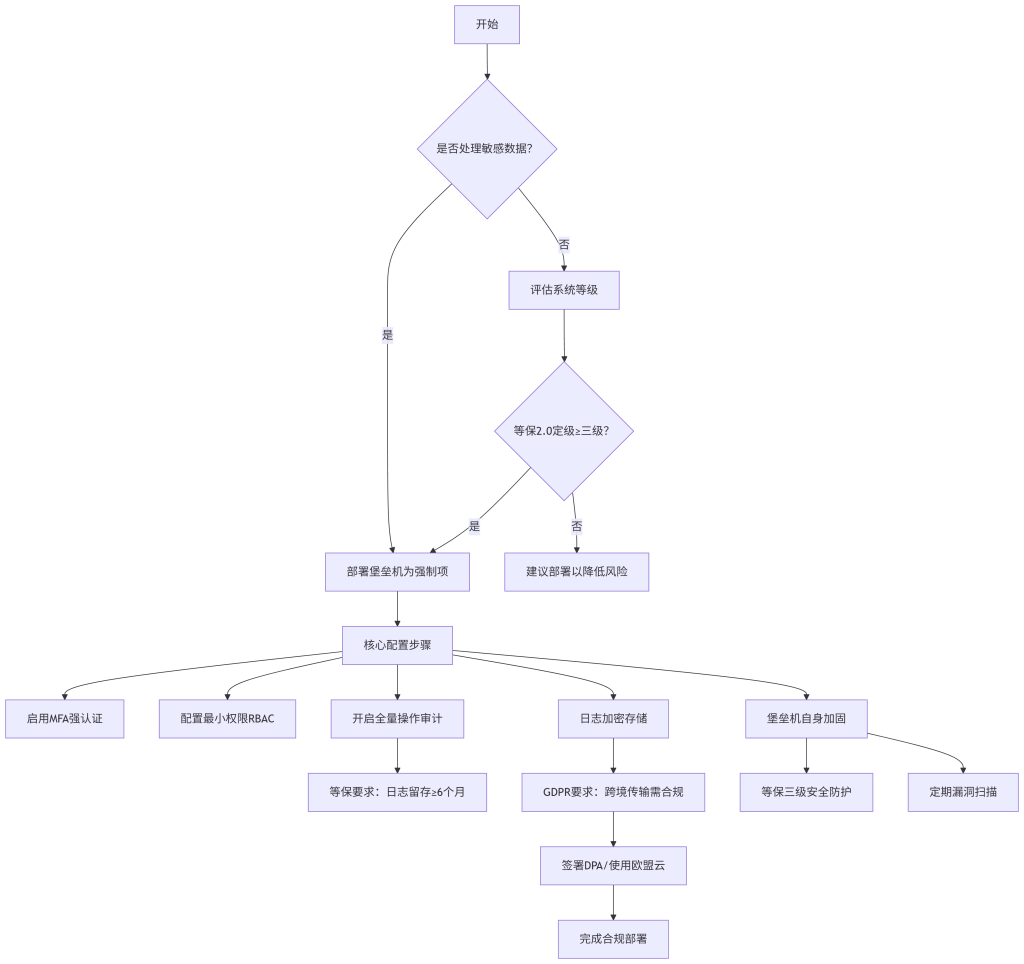

必须部署: 对于三级及以上的云上系统,堡垒机几乎是满足访问控制和审计要求的标配。

-

强认证: 必须支持多因素认证(MFA)。

-

细粒度授权: 实现基于角色的最小权限分配。

-

全面审计: 记录所有会话(命令、操作、文件传输),日志包含足够信息,且防篡改、长期保存(通常要求6个月以上)。

-

自身安全: 堡垒机本身需要高等级安全防护(等保三级或以上),定期进行安全评估和漏洞修复。

-

管理隔离: 堡垒机应部署在独立的管理安全域。

-

二、GDPR(通用数据保护条例)解读与堡垒机要求

-

核心原则: 保护欧盟公民的个人数据,强调数据处理的合法性、公平性、透明性、目的限制、数据最小化、准确性、存储限制、完整性与保密性、责任原则。

-

与堡垒机直接相关的关键条款:

-

第5条 (1)(f) 完整性与保密性: “应采取适当的技术和组织措施,以确保与风险相适应的安全水平,包括防止未经授权或非法的处理以及防止意外丢失、销毁或损坏。” (Pseudonymisation and encryption 被明确提及)。

-

第32条 处理安全:

要求控制者和处理者实施适当的技术和组织措施以确保与风险相适应的安全水平。措施应考虑技术现状、实施成本、处理性质/范围/目的以及给自然人权利自由带来的风险。特别提到措施应包括:

个人数据的伪匿名化和加密。

确保处理系统和服务的持续保密性、完整性、可用性和弹性。

在发生物理或技术事故时及时恢复可用性和访问权限的能力。

建立定期测试、评估和评价技术组织措施有效性的程序。

-

-

第25条 通过设计和默认的数据保护: 要求在系统设计之初及默认配置下就考虑数据保护原则(如数据最小化)。

-

第33/34条 数据泄露通知: 发生数据泄露需在规定时间内报告监管机构和受影响的数据主体。

-

堡垒机如何支持GDPR合规:

-

访问控制与最小权限 (Integrity & Confidentiality): 堡垒机强制执行强认证和最小权限原则,确保只有授权人员才能访问处理个人数据的系统(服务器、数据库),防止未授权访问,保护数据机密性和完整性。这是满足GDPR第32条“访问控制”要求的关键技术措施。

-

详细审计日志 (Accountability): 堡垒机记录谁、在什么时候、通过什么方式、访问了哪些系统、执行了什么操作。这些日志:

是证明组织遵守了访问控制要求(责任原则)的关键证据。

在发生安全事件或数据泄露时,对于调查原因、确定影响范围、履行报告义务至关重要(第33/34条)。

支持定期审计和评估安全措施的有效性(第32条)。 -

会话记录与回放 (Investigation): 对于数据库操作等高危行为,高级堡垒机支持录屏或命令记录回放,提供更直观的操作证据,有助于深入分析可疑行为。

-

特权账号管理 (PAM): 堡垒机通常是特权访问管理解决方案的核心组件,集中管理高权限账号(如root、Administrator、DBA账号),减少凭证泄露风险,并严格控制这些账号的使用。

-

减少攻击面 (Confidentiality & Integrity): 通过收敛运维入口,减少暴露在互联网上的端口和服务,降低系统被攻击导致个人数据泄露的风险。

-

-

最新动态与重点:

-

跨境数据传输持续关注: Schrems II 判决后,欧盟对向美国等“第三国”传输个人数据的要求极其严格。使用云服务(尤其是非欧盟云)时,确保云服务商(包括其子处理器)和自身操作(如通过堡垒机访问)符合GDPR要求是重中之重。标准合同条款、补充措施、充分性认定是常用工具。堡垒机日志可能包含个人数据访问记录,其存储位置(如是否在欧盟境内)也需关注。

-

数据主体权利 (DSAR) 响应: GDPR赋予数据主体访问、更正、删除其数据的权利。堡垒机的审计日志有助于组织追踪特定个人数据的访问和处理历史,以更有效地响应DSAR请求。

-

供应商管理 (Processor Compliance): 如果使用第三方提供的堡垒机服务(SaaS堡垒机),必须确保该供应商是符合GDPR的数据处理者,并签订完善的数据处理协议。

-

加密与密钥管理: 对堡垒机存储的会话日志(特别是可能包含敏感命令或屏幕信息)进行加密存储,并安全管理密钥,是满足GDPR保密性要求的重要方面。

-

自动化合规监控: 利用堡垒机日志结合SIEM/SOAR等工具,自动检测异常访问模式或违反策略的操作,提升主动防御和合规监控能力。

-

GDPR合规要点(堡垒机视角):

-

-

必要性: 堡垒机是实现严格访问控制、满足GDPR第32条安全要求的关键技术措施,尤其是在处理敏感个人数据或大规模处理场景下。

-

强认证与最小权限: 必须实施。

-

全面且受保护的审计: 日志必须详细、完整、防篡改,并安全存储。保留期限需根据业务需求和法规要求确定。

-

日志中的个人数据: 如果审计日志本身包含个人数据(如通过堡垒机访问的数据库记录中包含个人信息),则该日志的处理也需符合GDPR(目的限制、最小化、安全等)。

-

数据位置与传输: 堡垒机服务本身及其存储的日志的地理位置需考虑GDPR跨境传输规则。

-

供应商合规: 如使用第三方堡垒机服务,需进行充分尽职调查并签订GDPR合规的DPA。

-

三、总结与关键行动建议

堡垒机是合规刚需: 在受等保2.0和GDPR管辖的云环境中,部署和管理好堡垒机不是可选项,而是满足核心访问控制和审计要求的必备基础安全设施。

核心价值: 收敛攻击面、强制最小权限、集中强认证、提供不可抵赖的操作审计。

等保2.0重点:

明确责任(租户自身责任),堡垒机是证明履行责任的关键。

确保堡垒机自身高安全等级(符合相应等保级别)。

满足严苛的审计日志要求(完整、防篡改、长期留存)。

GDPR重点:

堡垒机是满足“适当技术措施”(特别是访问控制和审计)要求的关键支撑。

审计日志对事件响应、DSAR、证明责任至关重要。

关注堡垒机服务及日志的跨境数据传输合规性。

保护日志本身的安全(加密)。

共同要求:

强认证 (MFA)。

细粒度权限控制 (RBAC, 最小权限)。

全面、可靠、受保护的操作审计。

堡垒机自身的安全加固与持续监控。

清晰的策略和流程(访问审批、权限复核、日志审查)。

行动建议:

评估与部署: 如果尚未部署堡垒机,立即评估需求并部署符合标准的解决方案。

强化配置: 启用并强制执行MFA,实施最小权限原则,定期审查权限。

审计日志管理: 确保审计功能全面开启,日志包含必要字段,进行加密存储,设置符合法规的保留策略,并确保其防篡改(如使用WORM存储或区块链存证)。

自身安全: 将堡垒机视为关键系统,进行严格安全加固(补丁、配置、网络隔离),纳入漏洞管理流程。

集成与自动化: 将堡垒机与企业IAM、SIEM、工单系统等集成,实现账号自动化管理、策略集中下发、告警联动和日志分析。

文档与流程: 制定清晰的堡垒机使用策略、访问审批流程、权限管理流程和日志审查流程。

持续关注法规更新: 密切关注等保2.0实施细则、监管动态以及GDPR相关指南(如EDPB指南)、判例(尤其是跨境传输)和各国监管机构的执法案例,及时调整堡垒机策略和配置。特别是关注中国关于数据出境安全评估、个人信息出境标准合同的最新规定,其与GDPR跨境要求的协调至关重要。

堡垒机作为云安全架构的“看门人”和“记录者”,其有效部署和合规管理是同时满足等保2.0和GDPR这两大重量级法规的基石之一。